VEILLE technologique

Le modèle de sécurité Zero Trust

Dans un contexte où les attaques ciblées exploitent de nombreuses failles, les entreprises doivent adopter des modèles de sécurité plus solides. La veille technologique s’oriente désormais vers l’analyse des solutions de défense innovantes.

Le modèle Zero Trust, qui ne fait confiance à aucun utilisateur, appareil ou réseau sans vérification continue, répond à cette nécessité. Cette veille vise à étudier son fonctionnement, ses avantages et ses défis pour mieux sécuriser les systèmes face aux menaces actuelles.

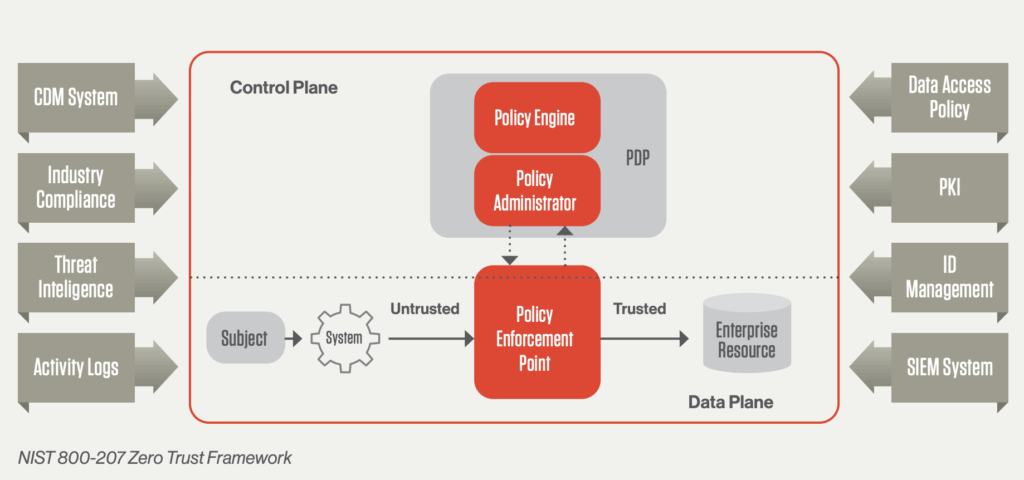

Le modèle Zero Trust repose sur le principe fondamental de ne jamais accorder de confiance implicite, que ce soit à l’intérieur ou à l’extérieur du réseau. Chaque tentative d’accès est considérée comme potentiellement malveillante jusqu’à ce qu’elle soit vérifiée. Cette approche vise à renforcer la sécurité en éliminant la confiance par défaut et en exigeant une vérification stricte de chaque demande d’accès.

Fonctionnement du Zero Trust

fonctionne en ne faisant confiance à aucun accès par défaut. Chaque demande passe d’abord par une vérification d’identité, souvent via une authentification forte avec un fournisseur d’identité (IdP). Ensuite, la ressource ciblée est clairement identifiée pour éviter les accès larges au réseau. Le système évalue alors le risque en fonction du contexte — comme l’appareil, la localisation ou le comportement — grâce à une analyse intelligente basée sur l’IA. Selon ce niveau de risque, des règles de sécurité sont appliquées en temps réel pour autoriser, bloquer ou restreindre l’accès. Enfin, la connexion est établie directement entre l’utilisateur et l’application via une plateforme cloud sécurisée qui agit comme un proxy, ce qui évite d’exposer le réseau avec des adresses IP publiques. Cette approche permet de contrôler toutes les connexions strictement, réduisant ainsi les risques tout en assurant une expérience fluide pour l’utilisateur.

Modèle Zero Trust : Avantages et Limites

Avantages du Zero Trust

- Sécurité renforcée : Accès limités réduisent les risques d’attaques.

- Meilleure visibilité : Suivi précis des accès et activités.

- Réduction des menaces internes : Contrôle strict pour tous les utilisateurs.

- Protection des données : Empêche les fuites et copies non autorisées.

- Adapté au télétravail : Sécurise les accès partout et sur tous appareils.

Inconvénients du Zero Trust

- Mise en place complexe : Nécessite des changements importants et coûteux.

- Frustration possible : Contrôles fréquents peuvent gêner les utilisateurs.

- Coût élevé : Surveillance continue demande beaucoup de ressources.

- Faux positifs : Accès légitimes parfois bloqués par erreur.

- Dépendance technologique : Besoin d’outils avancés et mises à jour régulières.